TL;DR | 直接查看Google Chrome 126漏洞审核报告,在6月11日上,提示版本126到Windows,Mac和Linux的稳定通道。随之而来的是针对高、中严重性漏洞的21个修复程序的大量列表。我们向Lansweeper添加了一份新报告,以帮助您找到易受攻击的Chrome安装。,此安全更新总共解决了Chrome中的21个漏洞。互联网安全中心 (CIS) 在他们的建议是,对于所有规模的企业和政府实体,与不更新相关的风险都很高。此外,CIS补充说:,您可以在以下位置找到有关这些漏洞和其他漏洞的更多信息Chrome的发布页面 ,Chrome已经发布了包含上述所有修复程序的版本126.0.6478.54 (Linux) 和126.0.6478.56/57( Windows,Mac)。与往常一样,Google会推迟发布更多错误详细信息,直到大多数用户有机会更新其安装为止。这样,恶意行为者将无法利用其他信息进行进一步的攻击。由于Microsoft Edge也是基于Chromium的浏览器,因此我们可以期待Edge安全更新很快就会对相同的漏洞做出响应。您可以随时使用我们的检查您的Edge实例的版本Edge版本审核报告此报告将概述您环境中的所有Microsoft Edge实例及其版本号。我们已向您的Lansweeper安装添加了更新的审核报告,以帮助您在网络中找到任何易受攻击的Google Chrome实例。此报告将为您提供一个可操作的安装列表,这些安装尚未更新到固定版本。您可以通过下面的链接获取报告。,TL;DR | 直接进入Google Chrome 126漏洞审计报告

TL;DR | 直接访问Google Chrome 126漏洞审核报告

在6月11日上,提示版本126到Windows,Mac和Linux的稳定通道。随之而来的是针对高、中严重性漏洞的21个修复程序的大量列表。我们向Lansweeper添加了一份新报告,以帮助您找到易受攻击的Chrome安装。

Google Chrome 126漏洞

此安全更新总共解决了Chrome中的21个漏洞。互联网安全中心 (CIS) 在其咨询中列出,对于所有规模的企业和政府实体,与不更新相关的风险都很高。

此外,CIS还添加了以下内容:

成功利用这些漏洞中最严重的漏洞可能允许在登录用户的上下文中执行任意代码。根据与用户关联的权限,攻击者可以安装程序; 查看、更改或删除数据; 或创建具有完全用户权限的新帐户。帐户配置为在系统上具有较少用户权限的用户可能比使用管理用户权限操作的用户受到的影响更小。

- 高CVE-2024-5830: 类型混淆在V8

- 高CVE-2024-5831: 使用后免费在黎明

- 高CVE-2024-5832: 使用后免费在黎明

- 高CVE-2024-5833: 类型混淆在V8

- 高CVE-2024-5834: 不适当的执行在黎明

- 高CVE-2024-5835: 堆缓冲区溢出在标签组

- 高CVE-2024-5836: 不适当的实现在DevTools

- 高CVE-2024-5837: 类型混淆在V8

- 高CVE-2024-5838: 类型混淆在V8

- 中等CVE-2024-5839: 不适当的实现在内存分配器

- 中等CVE-2024-5840: 策略绕过CORS

- 中等CVE-2024-5841: 使用后免费在V8

- 中等CVE-2024-5842: 使用后免费在浏览器UI

- 中等CVE-2024-5843: 不适当的实现在下载

- 中等CVE-2024-5844: 堆缓冲区溢出在标签条

- 中等CVE-2024-5845: 使用后免费音频

- 中等CVE-2024-5846: 使用后免费在PDFium

- 中等CVE-2024-5847: 使用后免费在PDFium

您可以在Chrome的发布页面上找到有关这些漏洞和其他漏洞的更多信息。

更新易受攻击的Chrome安装

Chrome已经发布了126.0.6478.54 (Linux) 和126.0.6478.56/57( Windows,Mac) 版本,其中包括上述所有修复程序。与往常一样,Google会推迟发布更多错误详细信息,直到大多数用户有机会更新其安装为止。这样,恶意行为者将无法利用额外的信息进行进一步的攻击。

记得更新Microsoft Edge

由于Microsoft Edge也是基于Chromium的浏览器,我们可以期待Edge安全更新很快就会对相同的漏洞做出响应。您可以随时使用我们的检查您的Edge实例的版本Edge版本审核报告。此报告将概述您环境中的所有Microsoft Edge实例及其版本号。

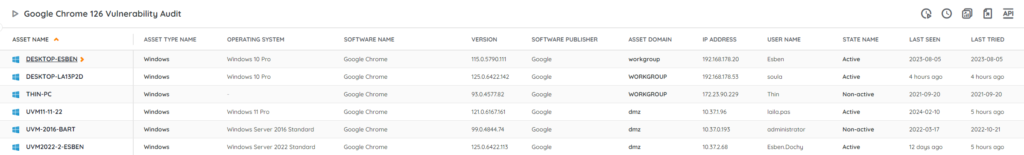

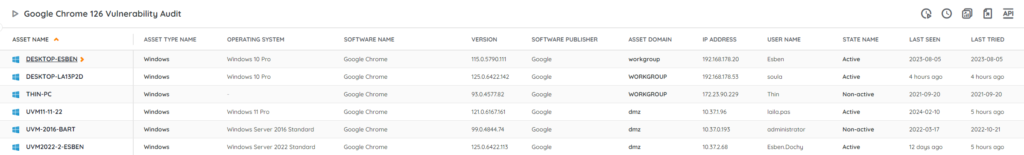

发现易受攻击的Chrome安装

我们已向您的Lansweeper安装添加了更新的审核报告,以帮助您在网络中找到任何易受攻击的Google Chrome实例。此报告将为您提供一个可操作的安装列表,这些安装尚未更新到固定版本。您可以通过下面的链接获取报告。

TL;DR | 直接进入Google Chrome 126漏洞审核报告

在6月11日上,提示版本126到Windows,Mac和Linux的稳定通道。随之而来的是针对高、中严重性漏洞的21个修复程序的大量列表。我们向Lansweeper添加了一份新报告,以帮助您找到易受攻击的Chrome安装。

Google Chrome 126漏洞

此安全更新总共解决了Chrome中的21个漏洞。互联网安全中心 (CIS) 在其咨询中列出,对于所有规模的企业和政府实体,与不更新相关的风险都很高。

此外,CIS还添加了以下内容:

成功利用这些漏洞中最严重的漏洞可能允许在登录用户的上下文中执行任意代码。根据与用户关联的权限,攻击者可以安装程序; 查看、更改或删除数据; 或创建具有完全用户权限的新帐户。帐户配置为在系统上具有较少用户权限的用户可能比使用管理用户权限操作的用户受到的影响更小。

- 高CVE-2024-5830: 类型混淆在V8

- 高CVE-2024-5831: 使用后免费在黎明

- 高CVE-2024-5832: 使用后免费在黎明

- 高CVE-2024-5833: 类型混淆在V8

- 高CVE-2024-5834: 不适当的执行在黎明

- 高CVE-2024-5835: 堆缓冲区溢出在标签组

- 高CVE-2024-5836: 不适当的实现在DevTools

- 高CVE-2024-5837: 类型混淆在V8

- 高CVE-2024-5838: 类型混淆在V8

- 中等CVE-2024-5839: 不适当的实现在内存分配器

- 中等CVE-2024-5840: 策略绕过CORS

- 中等CVE-2024-5841: 使用后免费在V8

- 中等CVE-2024-5842: 使用后免费在浏览器UI

- 中等CVE-2024-5843: 不适当的实现在下载

- 中等CVE-2024-5844: 堆缓冲区溢出在标签条

- 中等CVE-2024-5845: 使用后免费音频

- 中等CVE-2024-5846: 使用后免费在PDFium

- 中等CVE-2024-5847: 使用后免费在PDFium

您可以在Chrome的发布页面上找到有关这些漏洞和其他漏洞的更多信息。

更新易受攻击的Chrome安装

Chrome已经发布了126.0.6478.54 (Linux) 和126.0.6478.56/57( Windows,Mac) 版本,其中包括上述所有修复程序。与往常一样,Google会推迟发布更多错误详细信息,直到大多数用户有机会更新其安装为止。这样,恶意行为者将无法利用额外的信息进行进一步的攻击。

记得更新Microsoft Edge

由于Microsoft Edge也是基于Chromium的浏览器,我们可以期待Edge安全更新很快就会对相同的漏洞做出响应。您可以随时使用我们的检查您的Edge实例的版本Edge版本审核报告。此报告将概述您环境中的所有Microsoft Edge实例及其版本号。

发现易受攻击的Chrome安装

我们已向您的Lansweeper安装添加了更新的审核报告,以帮助您在网络中找到任何易受攻击的Google Chrome实例。此报告将为您提供一个可操作的安装列表,这些安装尚未更新到固定版本。您可以通过下面的链接获取报告。

运行Google Chrome 126漏洞审核 ,高CVE-2024-5830: V8中的类型混淆,高CVE-2024-5831: Dawn中的免费后使用,高CVE-2024-5832: Daw中的免费后使用

运行Google Chrome 126漏洞审核 ,高CVE-2024-5830: V8中的类型混淆,高CVE-2024-5831: Dawn中的免费后使用,高CVE-2024-5832: Daw中的免费后使用