TL;DR | 直接进入FortiClient版本审计报告,Fortinet针对FortiClientLinux中的一个严重漏洞发布了安全补丁。成功利用该漏洞可能导致任意代码执行,进而损害敏感数据和系统的完整性。您可以使用版本审计报告检查网络中任何FortiClient安装实例的版本,以确保它们都在固定版本上。,跟踪的漏洞为中介绍了CVE-2023-45590Fortinet的建议是 “对FortiClientLinux中的代码生成 (“ 代码注入 ”) 漏洞的不当控制”。它收到了一个关键的CVSS分数为9.4 ,并且可能允许未经身份验证的攻击者通过欺骗FortiClientLinux用户访问恶意网站来执行任意代码。任意代码执行会损害敏感数据和系统的完整性。,Fortinet还收到了另外2个高严重性问题的补丁:,每个漏洞都会影响不同范围的Fortinet产品。建议用户将FortiClientLinux、FortiClientMac、FortiOS和FortiProxy的易受攻击实例更新到下表中找到的最新版本。确保尽快更新任何受影响的设备。,我们的团队向lansweeper添加了2个新报告,以帮助您定位易受攻击的Fortinet产品,1个用于FortiClient,1个用于Fortinet固件。这将给你一个Fortinet产品实例及其版本的列表,这样你就可以更容易地检查它们是否都是最新的。您可以通过下面的链接获取报告。

Fortinet针对FortiClientLinux中的一个严重漏洞发布了安全补丁。成功利用该漏洞可能导致任意代码执行,进而损害敏感数据和系统的完整性。您可以使用版本审计报告检查网络中任何FortiClient安装实例的版本,以确保它们都在固定版本上。

FortiClient Linux漏洞CVE-2023-45590

在Fortinet的咨询中,被跟踪为CVE-2023-45590的漏洞被描述为FortiClientLinux中的 “对代码生成 (代码注入) 漏洞的不当控制”。它获得了关键的CVSS分数9.4 ,并可能允许未经身份验证的攻击者通过欺骗FortiClientLinux用户访问恶意网站来执行任意代码。任意代码执行会损害敏感数据和系统的完整性。

Fortinet还收到了另外2个高严重性问题的补丁:

- CVE-2023-45588和CVE-2024-31492: FortiClientMac的安装程序中的文件名或路径漏洞的外部控制。这可能允许本地攻击者执行任意代码或命令。

- CVE-2023-41677: FortiOS和FortiProxy中保护不足的凭据漏洞。此问题可能允许攻击者在罕见的特定情况下获取管理员cookie。

更新易受攻击的Fortinet安装

这些漏洞中的每一个都会影响不同范围的Fortinet产品。建议用户将FortiClientLinux、FortiClientMac、FortiOS和FortiProxy的易受攻击实例更新到下表中找到的最新版本。请确保尽快更新任何受影响的设备。

CVE-2023-45590: FortiClientLinux

| 产品和版本 | 受影响的版本 | 解决方案 |

| FortiClientLinux 7.2 | 7.2.0 | 升级到7.2.1或更高版本 |

| FortiClientLinux 7.0 | 7.0.6至7.0.10 | 升级到7.0.11或更高版本 |

| FortiClientLinux 7.0 | 7.0.3至7.0.4 | 升级到7.0.11或更高版本 |

CVE-2023-45588和CVE-2024-31492: FortiClientMac

| 产品和版本 | 受影响的版本 | 解决方案 |

| FortiClientMac 7.2 | 7.2.0至7.2 3 | 升级到7.2.4或以上 |

| FortiClientMac 7.0 | 7.0.6至7.0。10 | 升级到7.0.11或更高版本 |

CVE-2023-41677: FortiOS和FortiProxy

| 产品和版本 | 受影响的版本 | 解决方案 |

| FortiOS 7.4 | 7.4.0至7.4 1 | 升级到7.4.2或更高版本 |

| FortiOS 7.2 | 7.2.0至7.2 6 | 升级到7.2.7或以上 |

| FortiOS 7.0 | 7.0.0至7.0 12 | 升级到7.0.13或更高版本 |

| FortiOS 6.4 | 6.4.0至6.4.14 | 升级到6.4.15或以上 |

| FortiOS 6.2 | 6.2.0至6.2 15 | 升级到6.2.16或以上 |

| FortiOS 6.0 | 6.0所有版本 | 迁移到固定版本 |

| FortiProxy 7.4 | 7.4.0至7.4 1 | 升级到7.4.2或更高版本 |

| FortiProxy 7.2 | 7.2.0至7.2.7 | 升级到7.2.8或以上 |

| FortiProxy 7.0 | 7.0.0至7.0 13 | 升级到7.0.14或更高版本 |

| FortiProxy 2.0 | 2.0所有版本 | 迁移到固定版本 |

| FortiProxy 1.2 | 1.2所有版本 | 迁移到固定版本 |

| FortiProxy 1.1 | 1.1所有版本 | 迁移到固定版本 |

| FortiProxy 1.0 | 1.0所有版本 | 迁移到固定版本 |

发现易受攻击的Fortinet安装

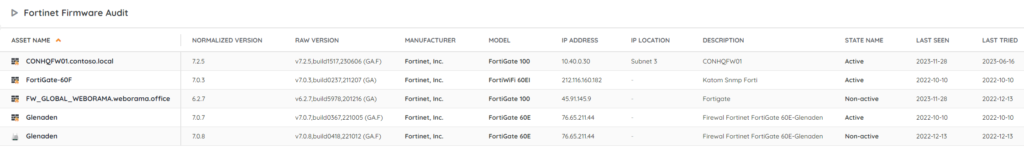

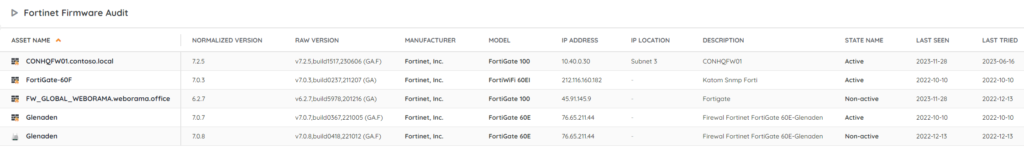

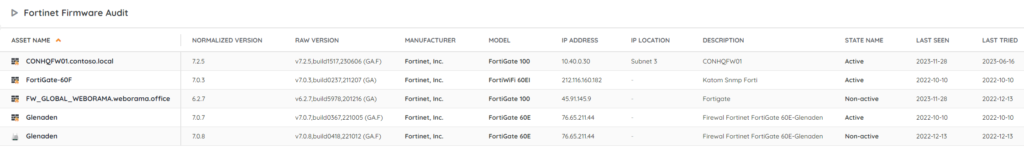

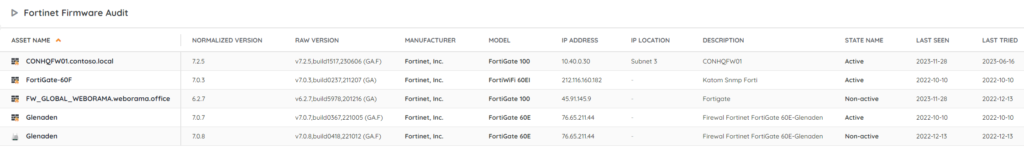

我们的团队向lansweeper添加了2个新报告,以帮助您找到易受攻击的Fortinet产品,1个用于FortiClient,1个用于Fortinet固件。这将给你一个Fortinet产品实例及其版本的列表,这样你就可以更容易地检查它们是否都是最新的。您可以通过下面的链接获取报告。

运行FortiClient版本审计

运行FortiClient版本审计 运行Fortinet固件版本审计

运行Fortinet固件版本审计

Fortinet针对FortiClientLinux中的一个严重漏洞发布了安全补丁。成功利用该漏洞可能导致任意代码执行,进而损害敏感数据和系统的完整性。您可以使用版本审计报告检查网络中任何FortiClient安装实例的版本,以确保它们都在固定版本上。

FortiClient Linux漏洞CVE-2023-45590

在Fortinet的咨询中,被跟踪为CVE-2023-45590的漏洞被描述为FortiClientLinux中的 “对代码生成 (代码注入) 漏洞的不当控制”。它获得了关键的CVSS分数9.4 ,并可能允许未经身份验证的攻击者通过欺骗FortiClientLinux用户访问恶意网站来执行任意代码。任意代码执行会损害敏感数据和系统的完整性。

Fortinet还收到了另外2个高严重性问题的补丁:

- CVE-2023-45588和CVE-2024-31492: FortiClientMac的安装程序中的文件名或路径漏洞的外部控制。这可能允许本地攻击者执行任意代码或命令。

- CVE-2023-41677: FortiOS和FortiProxy中保护不足的凭据漏洞。此问题可能允许攻击者在罕见的特定情况下获取管理员cookie。

更新易受攻击的Fortinet安装

这些漏洞中的每一个都会影响不同范围的Fortinet产品。建议用户将FortiClientLinux、FortiClientMac、FortiOS和FortiProxy的易受攻击实例更新到下表中找到的最新版本。请确保尽快更新任何受影响的设备。

CVE-2023-45590: FortiClientLinux

| 产品和版本 | 受影响的版本 | 解决方案 |

| FortiClientLinux 7.2 | 7.2.0 | 升级到7.2.1或更高版本 |

| FortiClientLinux 7.0 | 7.0.6至7.0.10 | 升级到7.0.11或更高版本 |

| FortiClientLinux 7.0 | 7.0.3至7.0.4 | 升级到7.0.11或更高版本 |

CVE-2023-45588和CVE-2024-31492: FortiClientMac

| 产品和版本 | 受影响的版本 | 解决方案 |

| FortiClientMac 7.2 | 7.2.0至7.2 3 | 升级到7.2.4或更高版本 |

| FortiClientMac 7.0 | 7.0.6至7.0。10 | 升级到7.0.11或更高版本 |

CVE-2023-41677: FortiOS和FortiProxy

| 产品和版本 | 受影响的版本 | 解决方案 |

| FortiOS 7.4 | 7.4.0至7.4 1 | 升级到7.4.2或更高版本 |

| FortiOS 7.2 | 7.2.0至7.2 6 | 升级到7.2.7或以上 |

| FortiOS 7.0 | 7.0.0至7.0 12 | 升级到7.0.13或更高版本 |

| FortiOS 6.4 | 6.4.0至6.4.14 | 升级到6.4.15或以上 |

| FortiOS 6.2 | 6.2.0至6.2 15 | 升级到6.2.16或以上 |

| FortiOS 6.0 | 6.0所有版本 | 迁移到固定版本 |

| FortiProxy 7.4 | 7.4.0至7.4 1 | 升级到7.4.2或更高版本 |

| FortiProxy 7.2 | 7.2.0至7.2.7 | 升级到7.2.8或以上 |

| FortiProxy 7.0 | 7.0.0至7.0 13 | 升级到7.0.14或更高版本 |

| FortiProxy 2.0 | 2.0所有版本 | 迁移到固定版本 |

| FortiProxy 1.2 | 1.2所有版本 | 迁移到固定版本 |

| FortiProxy 1.1 | 1.1所有版本 | 迁移到固定版本 |

| FortiProxy 1.0 | 1.0所有版本 | 迁移到固定版本 |

发现易受攻击的Fortinet安装

我们的团队向Lansweeper添加了2个新报告,以帮助您找到易受攻击的Fortinet产品,1个用于FortiClient,1个用于Fortinet固件。这将给你一个Fortinet产品实例及其版本的列表,这样你就可以更容易地检查它们是否都是最新的。您可以通过下面的链接获取报告。

运行FortiClient版本审计运行Fortinet固件版本审核,CVE-2023-45588和CVE-2024-31492: FortiClientMac安装程序中文件名或路径漏洞的外部控制这可能允许本地攻击者执行任意代码或命令。CVE-2023-41677: FortiOS和FortiProxy中保护不足的凭据漏洞。此问题可能允许攻击者在罕见的特定情况下获取管理员cookie。

运行FortiClient版本审计运行Fortinet固件版本审核,CVE-2023-45588和CVE-2024-31492: FortiClientMac安装程序中文件名或路径漏洞的外部控制这可能允许本地攻击者执行任意代码或命令。CVE-2023-41677: FortiOS和FortiProxy中保护不足的凭据漏洞。此问题可能允许攻击者在罕见的特定情况下获取管理员cookie。